一哥春招面试题:IDA Pro

请详细描述如何通过静态分析手动定位OEP,并解释如何利用IDAPython脚本自动化检测壳的特征(如区段名称、熵值计算)。在分析一个栈溢出漏洞时,IDA的栈帧视图(Stack View)显示栈指针(ESP)异常偏移。如何利用IDA Pro的结构体定义(Struct)和枚举(Enum)功能,还原一个包含多层嵌套的C++虚函数表(vtable)的类结构?请说明如何手动修复MIPS延迟槽(Delay S

以下是关于IDA Pro的 10道深度面试题,涵盖逆向工程原理、实战技巧、插件开发、漏洞分析及高级对抗场景。

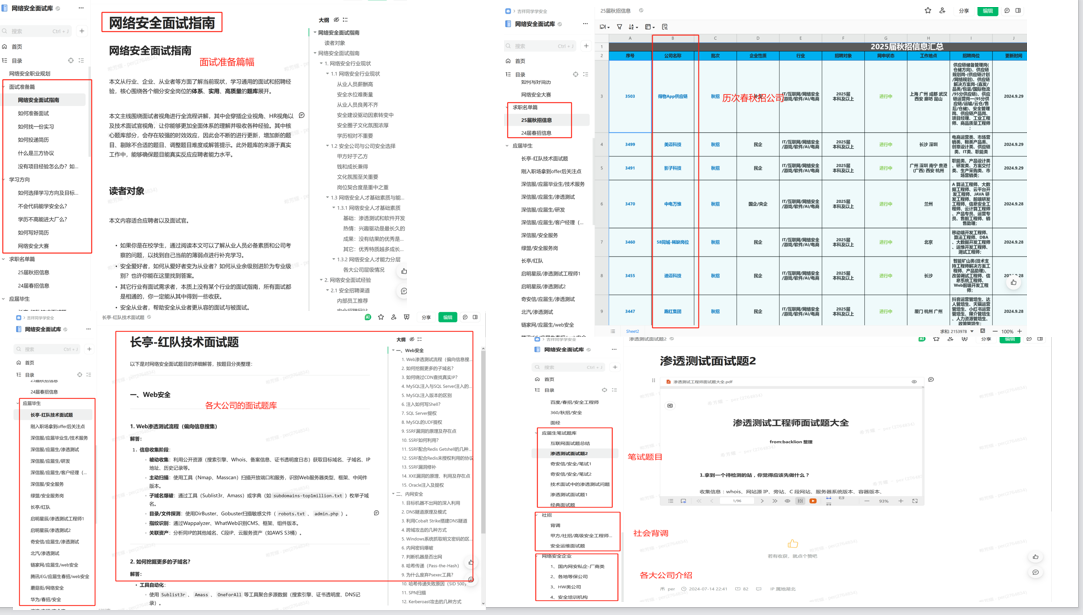

《网安面试指南》![]() https://mp.weixin.qq.com/s/RIVYDmxI9g_TgGrpbdDKtA?token=1860256701&lang=zh_CN

https://mp.weixin.qq.com/s/RIVYDmxI9g_TgGrpbdDKtA?token=1860256701&lang=zh_CN

1. 逆向工程基础与静态分析

问题:

在分析一个加壳的PE文件时,IDA Pro无法直接识别入口点(OEP)。请详细描述如何通过静态分析手动定位OEP,并解释如何利用IDAPython脚本自动化检测壳的特征(如区段名称、熵值计算)。

答案:

手动定位OEP步骤:

-

区段分析:查找可疑区段(如“.pack”或未命名区段),通常壳代码位于此。

-

跳转指令追踪:在壳代码末尾寻找长跳转(如

JMP EAX),目标地址可能为OEP。 -

交叉引用(Xrefs):定位

GetProcAddress或LoadLibrary调用后的代码块,可能接近OEP。

自动化检测脚本:

import idautils

import idaapi

from idc import *

def detect_packer():

high_entropy_segments = []

for seg in idautils.Segments():

seg_name = idc.get_segm_name(seg)

seg_size = idc.get_segm_end(seg) - idc.get_segm_start(seg)

entropy = calc_entropy(seg_start, seg_size) # 自定义熵计算函数

if entropy > 7.0 or "UPX" in seg_name:

high_entropy_segments.append(seg_name)

return high_entropy_segments

原理:壳代码通常具有高熵值(加密/压缩数据)或包含特定区段名(如“UPX0”)。

2. 动态调试与反反调试

问题:

在动态调试某恶意软件时,IDA的调试器被检测到并触发退出。请列举三种常见的反调试技术(如IsDebuggerPresent、NtGlobalFlag),并给出绕过这些检测的IDA插件配置或脚本修改方案。

答案:

反调试技术及绕过方法:

- IsDebuggerPresent:

-

绕过:使用插件(如ScyllaHide)或手动修改

PEB.BeingDebugged字段为0。

-

- NtGlobalFlag:

-

绕过:在调试器启动前设置

NtGlobalFlag标志位清除FLG_HEAP_ENABLE_TAIL_CHECK等标记。

-

- 时间差检测:

-

绕过:使用IDA插件(如TitanHide)干扰

rdtsc指令返回值。

-

配置示例(ScyllaHide):

<HideOptions>

<Debugger>IDA</Debugger>

<HookNtQueryInformationProcess>true</HookNtQueryInformationProcess>

<HookNtSetInformationThread>true</HookNtSetInformationThread>

</HideOptions>

3. 数据结构恢复与类型重建

问题:

如何利用IDA Pro的结构体定义(Struct)和枚举(Enum)功能,还原一个包含多层嵌套的C++虚函数表(vtable)的类结构?请以std::vector为例说明具体步骤。

答案:

步骤:

-

定位vtable:在构造函数中查找

mov [eax], offset vtable指令。 - 定义虚函数表结构:

struct VectorVtable { void (__thiscall *destructor)(void *this, int flags); void (__thiscall *clear)(void *this); // ...其他虚函数 }; - 应用结构体:

-

在vtable地址按

Y键设置类型为VectorVtable *。

-

-

交叉引用分析:通过

Xrefs to功能追踪push offset VectorVtable的调用链,确定类大小和成员变量布局。

4. 漏洞挖掘与利用分析

问题:

在分析一个栈溢出漏洞时,IDA的栈帧视图(Stack View)显示栈指针(ESP)异常偏移。请说明如何修复IDA的栈帧分析,并编写IDAPython脚本自动化标记潜在的溢出点(如strcpy调用)。

答案:

栈帧修复步骤:

-

手动调整:在函数起始位置按

Alt+K,调整栈变量偏移量。 -

识别破坏点:查找未平衡的

push/pop指令或异常add esp, X。

自动化标记脚本:

from idautils import *

from idaapi import *

for func in Functions():

for instr in FuncItems(func):

if print_insn_mnem(instr) == "call" and "strcpy" in get_func_name(get_operand_value(instr, 0)):

set_color(instr, CIC_ITEM, 0x00ff00) # 高亮为绿色

print("Potential overflow at 0x%x" % instr)

5. 高级代码混淆对抗

问题:

面对控制流平坦化(Control Flow Flattening)混淆,如何利用IDA的图形视图和脚本功能恢复原始控制流?请描述关键步骤并给出反混淆算法伪代码。

答案:

反混淆步骤:

-

识别分发器(Dispatcher):查找循环结构中的大switch-case块(通常通过全局状态变量跳转)。

-

提取真实块关系:跟踪每个基本块末尾的状态变量赋值,重建原始边。

- 脚本辅助:

def deobfuscate_flow(): for block in idautils.Chunks(func_addr): state_var = find_state_assignment(block) # 提取状态变量值 next_block = state_to_block_map[state_var] add_dref(block.end_ea, next_block, dr_I) # 强制添加控制流边

算法核心:将状态变量映射到真实目标块,绕过分发器逻辑。

6. 内核驱动逆向

问题:

在分析Windows内核驱动时,如何利用IDA的调试器功能追踪IRP(I/O Request Packet)处理流程?请说明如何解析DriverObject->MajorFunction数组并定位自定义派遣函数。

答案:

步骤:

-

定位DriverEntry:在符号窗口搜索

DriverEntry,找到驱动入口。 - 解析MajorFunction表:

DriverObject->MajorFunction[IRP_MJ_DEVICE_CONTROL] = CustomDispatch; -

交叉引用追踪:对

CustomDispatch函数按X键查看调用关系,分析IRP处理逻辑。

调试技巧:

-

使用Windbg双机调试,在

nt!IofCallDriver设置断点,捕获IRP传递链。

7. 脚本开发与自动化

问题:

编写一个IDAPython脚本,实现以下功能:

-

遍历所有函数,识别未定义栈变量的函数;

-

自动为这些函数生成标准栈帧(EBP-based);

-

标记可能使用

alloca的动态栈分配。

答案:

import idautils

import ida_frame

for func_ea in idautils.Functions():

func = idaapi.get_func(func_ea)

if not func:

continue

if not ida_frame.has_frame(func):

# 生成EBP栈帧

ida_frame.add_frame(func, 0, 0, 0)

# 检测alloca

for ea in idautils.FuncItems(func_ea):

if idc.print_insn_mnem(ea) == "call" and idc.get_operand_value(ea, 0) == 0x12345678: # alloca地址

print("Dynamic stack allocation at 0x%x" % ea)

8. 固件逆向与处理器架构

问题:

在逆向MIPS架构的固件时,IDA的交叉引用(Xrefs)未能正确解析跳转指令(如jal)。请说明如何手动修复MIPS延迟槽(Delay Slot)对控制流分析的影响,并调整IDA的反汇编设置。

答案:

延迟槽处理:

-

识别延迟槽:MIPS的跳转指令(如

jal)下一行指令会先执行。 -

手动调整:将延迟槽指令标记为代码(按

C键),并在跳转目标前插入NOP(按Edit->Patch program->Fill with NOPs)。

IDA配置:

-

Options->General->Analysis中启用MIPS: Follow delay slots选项。

9. 漏洞模式识别

问题:

如何利用IDA的二进制差异分析(BinDiff)功能,快速定位两个版本固件中修补的安全漏洞?请以Heartbleed漏洞(CVE-2014-0160)为例说明流程。

答案:

BinDiff流程:

-

加载基文件:将旧版本固件作为基文件,新版本作为次级文件。

-

匹配函数:通过哈希或名称匹配识别修改函数。

- 差异分析:

-

在

memcpy相关函数中查找长度参数变化(如从payload_len改为payload_len + 1)。 -

检查新增的边界检查指令(如

CMP后跟JBE)。

Heartbleed定位:

-

-

差异函数中查找

openssl__ssl3_read_bytes的长度校验代码块。

10. 反制逆向对抗

问题:

某样本使用代码自修改(Self-Modifying Code, SMC)技术对抗静态分析。请设计一套IDA动态调试方案,捕获解密后的真实代码并固化到数据库中。

答案:

动态捕获步骤:

-

设置断点:在可能的解密函数结束地址(如

retn前)设置硬件执行断点。 -

内存快照:断点触发后,使用

Edit->Plugins->IDA dump插件导出进程内存。 - 代码固化:

-

在IDA中

File->Load File->Additional binary file加载内存快照。 -

使用

Edit->Segments->Create Segment将解密后的代码映射到正确地址。

-

脚本辅助:

from idaapi import *

add_bpt(decrypt_end_ea, 0, BPT_SOFT) # 设置断点

auto_wait()

save_database("decrypted.idb", 0)

以上问题覆盖IDA Pro的 静态分析、动态调试、脚本开发、漏洞挖掘、对抗技术 等核心领域,通过结合 实际代码、调试技巧和自动化脚本,可全面考察候选人对逆向工程工具链的掌握深度及实战能力。

GitCode 天启AI是一款由 GitCode 团队打造的智能助手,基于先进的LLM(大语言模型)与多智能体 Agent 技术构建,致力于为用户提供高效、智能、多模态的创作与开发支持。它不仅支持自然语言对话,还具备处理文件、生成 PPT、撰写分析报告、开发 Web 应用等多项能力,真正做到“一句话,让 Al帮你完成复杂任务”。

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)