基于 Java 的后台管理系统权限控制实践:Spring Security 与 JWT 的最佳实践指南

用户认证:验证用户身份,确保用户是合法注册的个体。常见方法有用户名密码认证、验证码、多因素认证等。权限授权:根据用户身份分配相应的角色和权限,采用基于角色的访问控制(RBAC)模型来管理用户对系统资源的操作权限。访问决策:在每次请求时,系统会根据用户权限与请求资源进行匹配,判断是否允许访问。安全审计:记录用户操作日志和访问记录,便于后期审计和安全分析。这种权限控制流程保证了数据的安全性与系统的稳定

基于 Java 的后台管理系统权限控制实践:Spring Security 与 JWT 的最佳实践指南

前言

在企业级应用中,后台管理系统通常承担着关键数据操作和业务决策支持,如何确保系统安全、数据不被非法访问,成为设计时的重中之重。权限控制作为安全体系的重要组成部分,其核心目标在于精确地管理用户对资源的访问和操作权限。本文将深入探讨后台管理系统中权限控制的流程,从认证到授权、从角色管理到资源保护,结合 Spring Security 框架的实践案例,通过详细的代码示例,带你一步步实现一个健壮且灵活的权限控制机制。

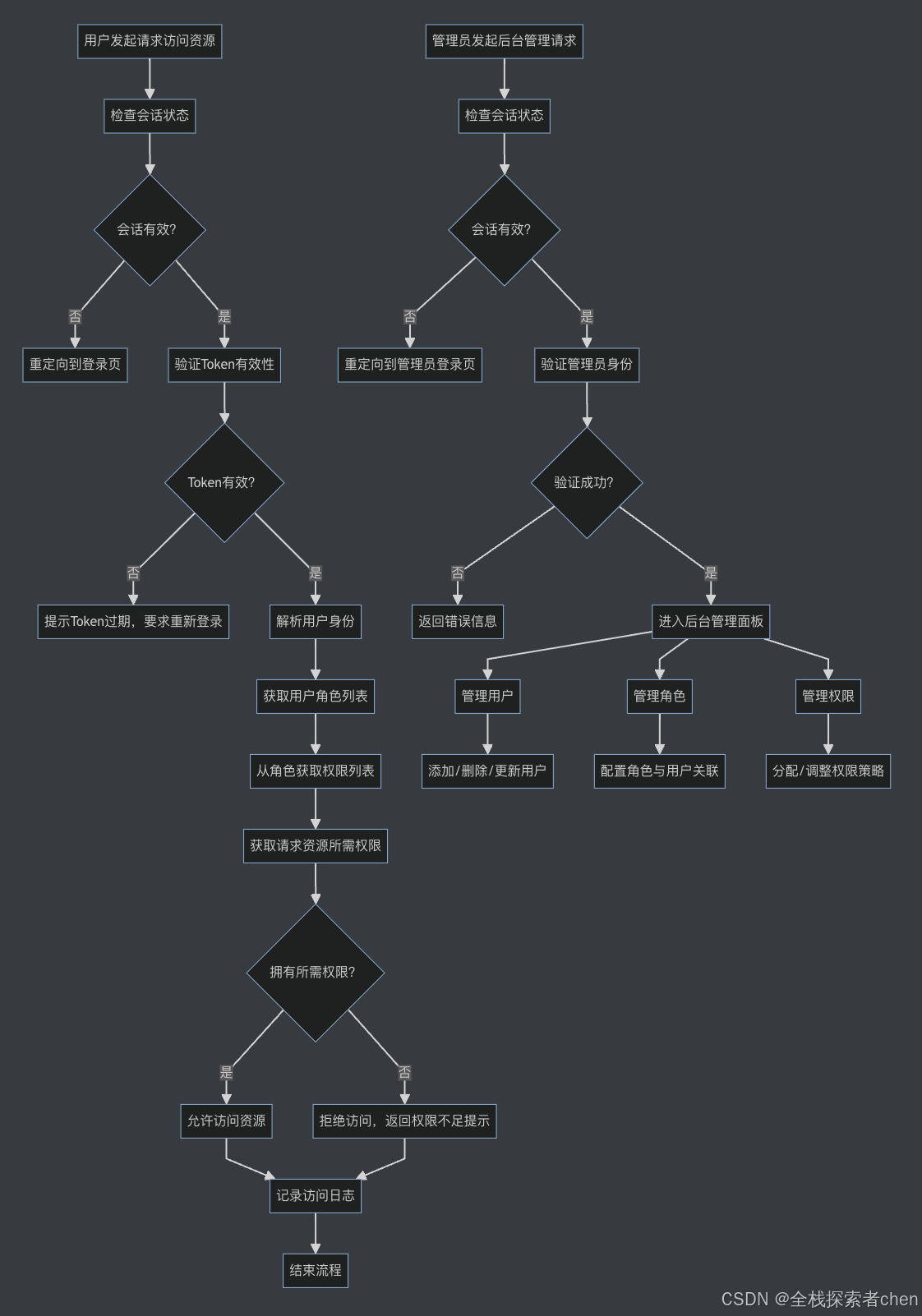

一、权限控制流程概述

后台管理系统的权限控制通常包括以下几个关键步骤:

- 用户认证:验证用户身份,确保用户是合法注册的个体。常见方法有用户名密码认证、验证码、多因素认证等。

- 权限授权:根据用户身份分配相应的角色和权限,采用基于角色的访问控制(RBAC)模型来管理用户对系统资源的操作权限。

- 访问决策:在每次请求时,系统会根据用户权限与请求资源进行匹配,判断是否允许访问。

- 安全审计:记录用户操作日志和访问记录,便于后期审计和安全分析。

这种权限控制流程保证了数据的安全性与系统的稳定性,同时也为后续的权限管理和动态配置提供了支持。

二、技术选型与架构设计

在实际项目中,Spring Security 是构建权限控制的主流框架。它与 Spring Boot 无缝集成,提供了一整套认证、授权、加密和安全审计解决方案。我们将通过以下几个部分来实现权限控制流程:

- 认证管理:利用 JWT(JSON Web Token)实现无状态认证,保证每个请求携带有效身份令牌。

- 授权控制:基于 RBAC 模型,通过注解和权限过滤器实现精细化资源访问控制。

- 安全配置:利用 Spring Security 配置类定制访问规则,并集成全局异常处理和日志记录。

架构示意图如下:

+------------------------+

| 前端请求 |

+-----------+------------+

│

▼

+------------------------+

| Spring Security 过滤器 |

| (认证 + 授权、JWT 校验) |

+-----------+------------+

│

▼

+------------------------+

| 后台业务逻辑 |

+------------------------+

│

▼

+------------------------+

| 安全审计与日志 |

+------------------------+

三、Spring Security 权限控制实战

下面通过一个简单示例展示如何使用 Spring Security 实现基于 JWT 的认证和基于角色的授权。

3.1 添加依赖

在 Maven 项目的 pom.xml 中添加必要依赖:

<dependencies>

<!-- Spring Boot Starter Web -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<!-- Spring Boot Starter Security -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<!-- JWT 处理库 -->

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.9.1</version>

</dependency>

<!-- Lombok (可选,用于简化代码) -->

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<optional>true</optional>

</dependency>

</dependencies>

3.2 编写 JWT 工具类

创建 JwtUtil.java 用于生成和解析 JWT:

package com.example.security;

import io.jsonwebtoken.*;

import org.springframework.stereotype.Component;

import java.util.Date;

@Component

public class JwtUtil {

private final String secret = "YourSecretKey"; // 应该存储在安全位置

private final long expirationMillis = 3600000; // 1小时有效期

// 生成 JWT

public String generateToken(String username) {

return Jwts.builder()

.setSubject(username)

.setIssuedAt(new Date())

.setExpiration(new Date(System.currentTimeMillis() + expirationMillis))

.signWith(SignatureAlgorithm.HS512, secret)

.compact();

}

// 从 JWT 中获取用户名

public String extractUsername(String token) {

return getClaims(token).getSubject();

}

// 校验 JWT 是否有效

public boolean validateToken(String token, String username) {

final String tokenUsername = extractUsername(token);

return (tokenUsername.equals(username) && !isTokenExpired(token));

}

private boolean isTokenExpired(String token) {

return getClaims(token).getExpiration().before(new Date());

}

private Claims getClaims(String token) {

try {

return Jwts.parser().setSigningKey(secret).parseClaimsJws(token).getBody();

} catch (JwtException e) {

throw new RuntimeException("JWT 解析失败", e);

}

}

}

3.3 定制 Spring Security 配置

创建 SecurityConfig.java,配置 JWT 过滤器和权限访问规则:

package com.example.security;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.authentication.UsernamePasswordAuthenticationToken;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.http.SessionCreationPolicy;

import org.springframework.security.core.context.SecurityContextHolder;

import org.springframework.security.web.SecurityFilterChain;

import org.springframework.security.web.authentication.UsernamePasswordAuthenticationFilter;

import javax.servlet.FilterChain;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

import java.util.Collections;

@Configuration

public class SecurityConfig {

@Autowired

private JwtUtil jwtUtil;

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http

.csrf().disable()

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS)

.and()

.authorizeRequests()

.antMatchers("/auth/**").permitAll()

.anyRequest().authenticated()

.and()

.addFilterBefore(new JwtAuthenticationFilter(jwtUtil), UsernamePasswordAuthenticationFilter.class);

return http.build();

}

}

// 自定义 JWT 过滤器

class JwtAuthenticationFilter extends UsernamePasswordAuthenticationFilter {

private JwtUtil jwtUtil;

public JwtAuthenticationFilter(JwtUtil jwtUtil) {

this.jwtUtil = jwtUtil;

}

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain chain)

throws IOException, ServletException {

final String authHeader = request.getHeader("Authorization");

String username = null;

String token = null;

if (authHeader != null && authHeader.startsWith("Bearer ")) {

token = authHeader.substring(7);

try {

username = jwtUtil.extractUsername(token);

} catch (Exception e) {

System.out.println("Token 解析失败: " + e.getMessage());

}

}

if (username != null && SecurityContextHolder.getContext().getAuthentication() == null) {

if (jwtUtil.validateToken(token, username)) {

UsernamePasswordAuthenticationToken authToken = new UsernamePasswordAuthenticationToken(

username, null, Collections.emptyList());

SecurityContextHolder.getContext().setAuthentication(authToken);

}

}

chain.doFilter(request, response);

}

}

说明:

- 通过

JwtUtil生成和校验 JWT。 - 自定义

JwtAuthenticationFilter拦截请求,解析和校验 JWT 后,将用户信息设置到SecurityContext中,实现无状态认证。 - 配置类中指定

/auth/**路径免认证,其他接口需验证 JWT。

3.4 实现认证接口

创建一个简单的认证控制器 AuthController.java:

package com.example.controller;

import com.example.security.JwtUtil;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.http.ResponseEntity;

import org.springframework.web.bind.annotation.*;

@RestController

@RequestMapping("/auth")

public class AuthController {

@Autowired

private JwtUtil jwtUtil;

// 模拟登录接口:验证用户名和密码,返回 JWT

@PostMapping("/login")

public ResponseEntity<?> login(@RequestParam String username, @RequestParam String password) {

// 这里简化验证逻辑,实际项目中应对接数据库

if ("admin".equals(username) && "password".equals(password)) {

String token = jwtUtil.generateToken(username);

return ResponseEntity.ok().body(token);

}

return ResponseEntity.status(401).body("用户名或密码错误");

}

}

四、系统测试与最佳实践

4.1 测试认证与权限

- 使用 Postman 或 Swagger UI 测试

/auth/login接口,获取 JWT。 - 在访问其他受保护的 API 时,将 JWT 放入 HTTP Header 中:

Authorization: Bearer <token>。 - 配置严格的访问规则,确保只有授权用户才能访问敏感数据。

4.2 安全性与扩展

- 密码加密:在实际项目中,用户密码必须进行加密存储,推荐使用 BCrypt 等加密算法。

- 细粒度权限控制:结合角色和权限信息,实现基于 RBAC 的细粒度控制,确保不同用户只能访问授权资源。

- 日志与监控:记录每次认证和权限校验日志,并结合监控工具实时分析异常行为,提升系统安全性。

五、总结

本文从后台管理系统权限控制的角度,详细介绍了基于 Spring Security 和 JWT 构建无状态认证与授权的实践经验。通过从 JWT 工具类、Spring Security 自定义过滤器、认证接口到细粒度权限配置的完整实现,我们展示了一整套系统的权限控制流程。借助这一架构,不仅可以确保用户身份的准确验证,还能实现高效、灵活的访问控制,极大提升后台系统的安全性和扩展性。

希望本文能为你提供有价值的实践经验和全新的思路,助你在构建后台管理系统时设计出既安全又高效的权限控制机制,共同推动企业级应用向智能化、自动化和安全化迈进!

GitCode 天启AI是一款由 GitCode 团队打造的智能助手,基于先进的LLM(大语言模型)与多智能体 Agent 技术构建,致力于为用户提供高效、智能、多模态的创作与开发支持。它不仅支持自然语言对话,还具备处理文件、生成 PPT、撰写分析报告、开发 Web 应用等多项能力,真正做到“一句话,让 Al帮你完成复杂任务”。

更多推荐

已为社区贡献10条内容

已为社区贡献10条内容

所有评论(0)